Wir feiern 10 Jahre Tails!

Im Jahr 2019 sind wir besonders stolz darauf, mit Ihnen das 10-jährige Bestehen von Tails zu feiern.

Die erste Version von Tails, damals noch amnesia, wurde 2009 angekündigt. Seitdem haben wir 98 Versionen von Tails veröffentlicht, die mehr als 40 Millionen Mal genutzt wurden.

Hier finden Sie einige Geschichten darüber, wie alles begann, und einige alte Bildschirmfotos. Aber zunächst einmal: die Geburtstagstorte!

_____

|_|_|_|

| . . |

|_____|

´ `

| |

| :-) |

{} {}

|| ||

_||_______||_

{} {~ ~ ~ ~ ~ ~ ~} {}

|| { ~ ~ ~ ~ ~ ~ } ||

__||__{_____________}__||__

{\/\/\/\/\/\/\/\/\/\/\/\/\/\}

{} { H a p p y \} {}

|| {\/\/\/\/\/\/\/\/\/\/\/\/\/\} ||

__||_{___________________________}_||__

{\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\}

{ B i r t h d a y }

{ ! ! ! T a i ls ! ! ! }

{/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/\/}

{_______________________________________}

2009–2010: amnesia, T(A)ILS und ihre Vorgänger

Heute basiert Tails auf Debian, Tor und GNOME. Wir profitieren von ihrer Arbeit und versuchen, zurück beizutragen, um ein gesundes Ökosystem zuverlässiger, sicherer und benutzbarer Werkzeuge zu schaffen.

Als wir 2009 das amnesia-Projekt ins Leben riefen, ebneten andere Projekte den Weg zu dem, was Tails heute ist:

Knoppix, geboren im Jahr 2000 und bis heute aktiv, war die erste beliebte Live-Linux-Distribution. Damals war es ein bahnbrechender Erfolg, Linux ohne lange, sehr komplexe und unsichere Installations-„Partys“ zu starten und zu verwenden. Knoppix wurde hauptsächlich für Bequemlichkeit und Diagnose entwickelt.

ELE, geboren im Jahr 2005 und basierend auf Damn Small Linux, Anonym.OS, geboren im Jahr 2006 und basierend auf OpenBSD, und Incognito, geboren im Jahr 2007 und basierend auf Gentoo, haben das Konzept von Live-Betriebssystemen weiterentwickelt, indem sie sich auf Sicherheit, Online-Anonymität und die Nutzung von Tor konzentriert haben.

Incognito war das erste Live-Betriebssystem, das eine vollständige Sammlung von Anwendungen enthielt, die vorab so konfiguriert waren, dass sie über Tor (Browser, E-Mail-Client, IRC-Client usw.) liefen, ein beständiges Home-Verzeichnis bot und sogar das Hosten von Onion-Diensten ermöglichte. Incognito war auch das erste Live-Betriebssystem, das eine offizielle Anerkennung vom Tor-Projekt erhielt.

Der ursprüngliche Autor von Incognito, Pat Double, trat 2007 zurück, und anonym, der heute noch für Tails arbeitet, übernahm die Wartung.

Am 16. August 2009 kündigte intrigeri die erste Veröffentlichung von amnesia auf der tor-talk Mailingliste an.

In March 2010, Incognito was declared dead and amnesia its "spiritual successor". Some weeks later, amnesia would be renamed T(A)ILS, The Amnesic Incognito Live System, to act the fusion between amnesia and Incognito.

We quickly realized that having parenthesis in our name looked very radical but was quite confusing and finally settled on Tails in 2011. Eight years later, we still see most people on the Internet write it TAILS though it's never been written in all caps on our website.

Hey people, it's Tails not TAILS!

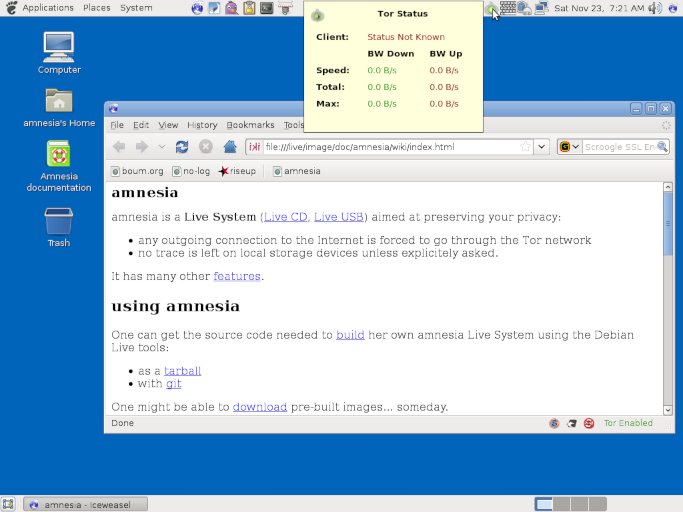

So sah amnesia 0.2 und unsere Website im Jahr 2009 aus. Der Browser war Iceweasel mit Tor Button und der Tor-Controller war TorK.

2011-2014: Kernfunktionen, Tails 1.0 und öffentliche Anerkennung

Bis Tails 1.0 (April 2014) entwickelten wir die meisten der Kernfunktionen, die Tails heute ausmachen:

- Tails Installer, forked from the Fedora Live USB Creator

- Persistence

- Welcome Screen

- Automatic upgades

- MAC Spoofing

- MAT (Metadata Anonymization Toolkit), which was developed by Julien Voisin as a Google Summer of Code with our help in 2011.

To support this intense development and the increased responsibility on our shoulders, we accepted our first grant, from the Swedish International Development Agency in 2011 and started paying for some of the development work.

In October 2012, Tails was started around 2 500 times a day, 10 times less than today.

In June 2013, Edward Snowden would reveal thousands of classified documents on the surveillance programs of the NSA. Tails got mentioned by famous technologists Bruce Schneier and Micah Lee as one of the tools that protect from the NSA surveillance.

In March 2014, we received our first award, the Access Innovation Prize for Endpoint Security. According to Access Now:

Tails embodies the successful collaboration of developers, trainers, security professionals towards tackling the spectrum of user needs -- from usability to security -- in high-risk environments.

The same month, we launched a logo contest. It was heartwarming to receive 36 very creative proposals. Here are some of the best ones:

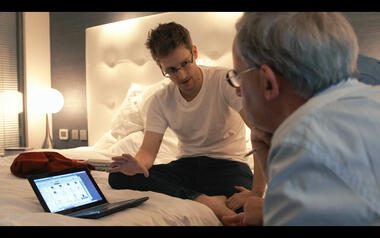

Im April 2014 startete die Freedom of the Press Foundation die erste Crowdfunding-Kampagne für Tails und enthüllte, dass Tails "für alle Hauptjournalisten des NSA von entscheidender Bedeutung war". Seitdem haben Edward Snowden und die Journalisten Laura Poitras, Glenn Greenwald und Micah Lee immer wieder die Bedeutung von Tails für ihre Arbeit betont und uns auf verschiedene Weise unterstützt.

Bilder aus Citizenfour von Laura Poitras, Minuten 37 und 41.

Bilder aus Citizenfour von Laura Poitras, Minuten 37 und 41.

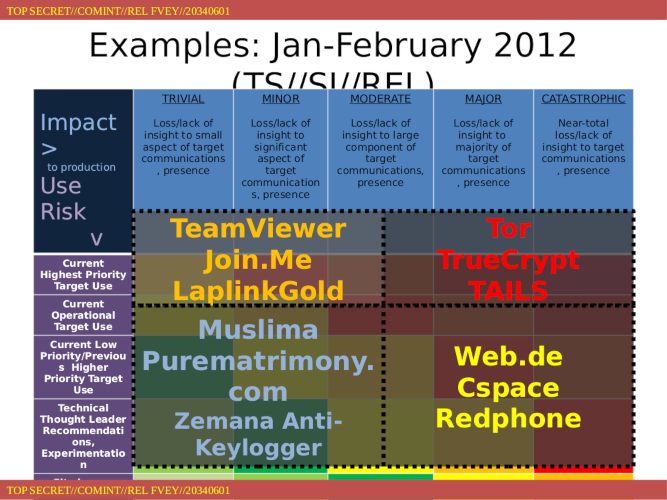

Einige Wochen später erhielt die Veröffentlichung von Tails 1.0 Presseberichterstattung auf The Verge, CNET, Boing Boing und vielen anderen. Im Dezember veröffentlichte Der Spiegel interne NSA-Folien, die Tails als "katastrophalen Einfluss" und "höchste Priorität" einstufen:

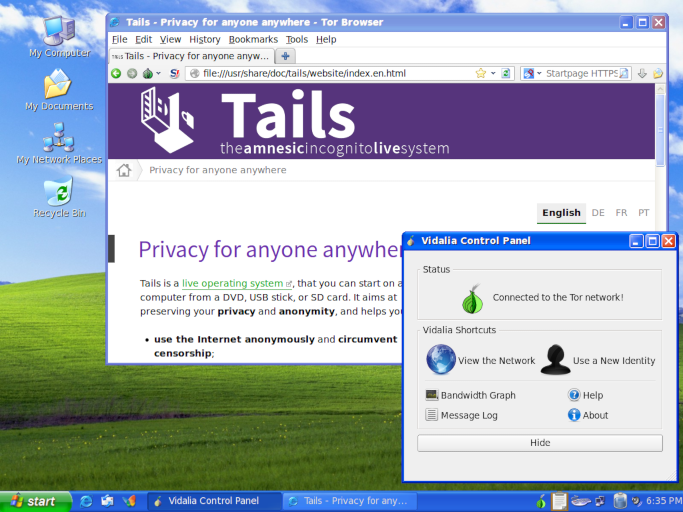

So sah Tails 1.0 im Jahr 2014 aus. Es hatte einen Tarnmodus, der wie Windows XP aussah, und der Tor-Controller war Vidalia.

2015-2019 - Reife, Benutzererfahrung und Automatisierung

In May 2014, the UX team at NUMA Paris invited us to organize a usability testing session of Tails with journalists. We asked participants to do slightly complex tasks such as establishing an encrypted conversation with someone else using Pidgin. Reality hit us hard when all the journalists in the room encountered problems to either install, start, or connect Tails to Tor. We realized that, despite having laid down most of the core features in Tails 1.0, we still had a lot of work to do to make Tails easy to use by most people.

Since then, we focused our work on 3 aspects of the project that don't bring in so many new features but rather ensure its long term sustainability and growth: user experience, continuous integration, and project sustainability.

User experience

Since these first usability tests in 2014, we systematically relied on user-centered design practices to ensure that all the major changes that we do in Tails are making it easier to use. We conducted 10 sessions of usability tests, used paper prototypes, conducted quantitative surveys, and defined better our audience using personas.

Diese Usability-Arbeit war entscheidend für all die Arbeiten, die wir seit 2015 geleistet haben, um Tails einfacher zu installieren:

- The installation instructions (2016)

- The verification extension (2016)

- The new Welcome Screen (2017)

- The shift to USB images and Etcher (2019)

Continuous integration

To cope with this rapid development and the many releases, we built a cutting edge continuous integration infrastructure:

- Bilder von Tails werden automatisch erstellt, jedes Mal, wenn wir eine Änderung für eine bevorstehende Version entwickeln.

- Diese Images werden automatisch getestet gegen eine umfassende Liste von Benutzerfreundlichkeits- und Sicherheits-Szenarien.

- Alle unsere Abbilder sind reproduzierbar, was es Sicherheitsforschern ermöglicht, zu überprüfen, dass die auf unserer Website verteilten Abbilder nicht verändert wurden, um nicht offengelegte Sicherheitsanfälligkeiten einzuführen.

Im folgenden Video wird die Test-Suite in Aktion gezeigt. Auf der linken Seite wird das Szenario angezeigt, das getestet wird, beispielsweise "eine Nachricht symmetrisch verschlüsseln". Auf der rechten Seite wird Tails automatisch gemäß dem Szenario gesteuert.

Diese Infrastruktur erhöht die Qualität und Zuverlässigkeit unserer Veröffentlichungen. Sie ermöglicht auch eine schnellere Veröffentlichung von Sicherheitsupdates in Notfällen, wenn wichtige Schwachstellen, beispielsweise in Firefox und Tor Browser, behoben werden.

Projektnachhaltigkeit

Die Kombination dieser Bemühungen sowohl um sichtbare Verbesserungen als auch im Hintergrund musste Hand in Hand mit der Arbeit an der Nachhaltigkeit des Projekts als Organisation gehen.

Seit 2014:

- Die Anzahl der Tails-Nutzer hat sich um das 2,4-fache erhöht und stieg im

Durchschnitt um 20 % pro Jahr, sodass im Jahr 2019 durchschnittlich 25.000

tägliche Nutzer erreicht wurden. Unser Jahresbudget wurde um einen

ähnlichen Betrag vervielfacht und erreichte 240.000 € (geschätzt) im Jahr

- We worked on foundational documents and processes to ensure a healthy community and project, such as our Code of Conduct, Social Contract, and Missions and values.

Nachhaltigkeit kann nicht ohne die Freude am gemeinsamen Arbeiten und Spaß verbunden sein. Wir hatten unvergessliche Zusammenkünfte, bei denen wir zur datenschutzfreundlichen Musik von Rockwell – Somebody's Watching Me, Rap News – Whistleblower, Pete Seeger – The Onion Makes Us Strong (sic), The Police – Every Breath You Take und Cyndi Lauper – Girls Just Want To Fix Bugs (sic) getanzt haben, köstliches veganes mafé von unserem geliebten Küchenteam gegessen und einen anarchistischen Staatsstreich vereitelt haben.

In 2018 und 2019:

- 66 verschiedene Personen haben zu unserem Hauptquellcode beigetragen, darunter Programmierer, Autoren und Übersetzer.

- 22 verschiedene Personen wurden bezahlt, um an Tails zu arbeiten: einige von ihnen in Vollzeit, die meisten in Teilzeit oder als Berater.

- Wir haben an 21 Konferenzen in 10 verschiedenen Ländern teilgenommen, um mit den Gemeinschaften des Tails-Ökosystems in Verbindung zu bleiben: verwandte Free Software-Projekte, Trainer für digitale Sicherheit und Benutzer.

- 20 people, both workers and volunteers, attended our yearly gatherings.

Meanwhile, we counted no less than 21 projects, who also tried to build a live operating system for privacy and anonymity but are now abandoned.

A big thank you to everybody who either contributed to Tails or supported us:

- All the people mentioned in this article one way or another

- The people from other related Free Software projects that Tails relies upon

- The thousands of activists, journalists, and human-rights defenders who are using Tails everyday

- The digital security trainers and technologists who got excited about Tails in its early days and continue advocating for it today

- Everybody who ever contributed to our source code, including the dozens of translators

- Our sponsors and everybody who ever donated to Tails.

Thank you!