Limitações do Tor

O uso do Tails deixa explícito os fatos de que você está usando a rede Tor e, provavelmente, Tails

Tudo que você faz na internet a partir do Tails passa pela rede Tor.

Quando Tor e Tails te protegem, não é fazendo você parecer um usuário aleatório de Internet, mas sim fazendo com que todos os usuários de Tor e Tails pareçam ser o mesmo. Assim torna-se impossível distinguir quem é quem entre esses usuários.

O seu provedor de serviço de internet e a sua rede local podem ver que você conecta à rede Tor. Ainda assim, não sabem quais sites você visita. Para esconder o fato de que você está usando Tor, use uma ponte Tor.

Os sites que você visita podem saber que você está usando Tor, pois a lista de nós de saída da rede Tor é pública.

Controles parentais, provedores de serviço de Internet e países com censura pesada podem identificar e bloquear conexões com a rede Tor que não estejam usando pontes Tor.

Vários sites pedem que você preencha um CAPTCHA ou mesmo bloqueiam o acesso a partir da rede Tor.

Nós de saída podem interceptar tráfego para o servidor de destino

A rede Tor oculta a sua localização para os servidores de destino, porém não criptografa toda sua comunicação. O ultimo retransmissor do circuito Tor, chamado nó de saída, estabelece a conexão final com o servidor de destino. Esta ultima etapa pode não ser criptografada, por exemplo no caso de conexões a websites usando HTTP ao invés de HTTPS.

O nó de saída pode:

Observar seu tráfego. É por isso que o Navegador Tor e o Tails fornecem ferramentas para garantir uma conexão criptografada entre o nó de saída e o servidor de destino sempre que for possível.

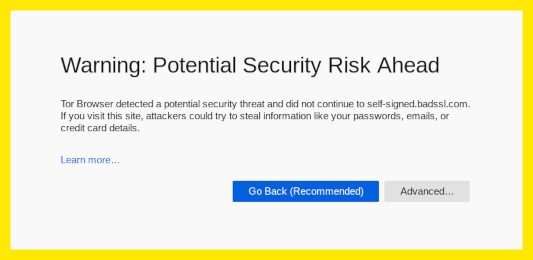

Fingir ser o servidor de destino, com uma técnica conhecida como ataque machine-in-the-middle (MitM). É por isso que você deve prestar ainda mais atenção aos avisos de segurança no Navegador Tor. Se você receber algum desses avisos, use a ferramenta de Nova Identidade do Navegador Tor para mudar de nó de saída.

Para saber mais sobre quais informações ficam disponíveis para quem possa observar diferentes partes de um circuito Tor, veja o gráfico interativo em Tor FAQ: Nós de saída podem escutar as comunicações?.

Nós de saída do Tor já foram usados no passado para coletar dados sensíveis de conexões não criptografadas. Nós de saída maliciosos geralmente são identificados e removidos da rede Tor. Por exemplo, veja Ars Technica: Um profissional de segurança usou Tor para coletar senhas de emails governamentais.

Adversários que conseguem monitorar ambas as pontas de um circuito Tor podem conseguir identificar usuários

Um adversário que conseguisse controlar os 3 retransmissores de um circuito poderia desanonimizar usuários Tor.

Tor escolhe para cada circuito 3 retransmissores pertencentes a 3 operadores de rede diferentes.

Tails ainda toma outras medidas para usar circuitos diferentes para aplicações diferentes.

A rede Tor possui mais de 6.000 relays. Organizações que rodam relays Tor incluem universidades como o MIT, grupos de ativistas como Riseup, organizações sem fins lucrativos como Derechos Digitales, empresas de hospedagem de internet como Private Internet Access, e assim por diante. A imensa diversidade de pessoas e organizações que rodam relays Tor tornam a rede mais segura e mais sustentável.

Um adversário poderoso, que possa cronometrar e analisar o perfil do tráfego que entra e sai da rede Tor, pode conseguir desanonimizar usuários da rede Tor. Esses ataques são chamados ataques de correlação de ponta-a-ponta, pois o atacante precisa observar ambas as pontas do circuito Tor ao mesmo tempo.

Nenhuma rede de anonimato utilizada para conexões rápidas, tipo para navegação na Internet ou para conversas por mensagens instantâneas, tem como proteger 100% de ataques de correlação ponta-a-ponta. Nesse caso, VPNs (redes virtuais privadas) são menos seguras que Tor, pois não utilizam três retransmissores independentes.

Ataques de correlação ponta-a-ponta foram estudados em artigos de pesquisa, mas nós não temos conhecimento de que tenham sido de fato usados para desanonimizar usuários da rede Tor. Para um exemplo, veja Murdoch e Zieliński: Sampled Traffic Analysis by Internet-Exchange-Level Adversaries (em inglês).